マイクロソフト社のインターネット・インフォメーション・サービス(IIS)の機能を悪用し、バックドアを設置する新型マルウェアをセキュリティ会社「Symantec」が発見し、報告しています。

*Category:

ウイルス感染やデータ流出をリモート実行できるマルウェア「Frebniis」

IISは、Windows PC上で動作する標準Webサーバーです。ISSには失敗した要求トレース(FREB)という機能があり、管理者が失敗したWebリクエストのトラブルシューティングを行うのを支援します。管理者はこのメカニズムにより、401や404エラーの原因を特定したり、停止や中断したリクエストの原因を切り分けたりすることができます。

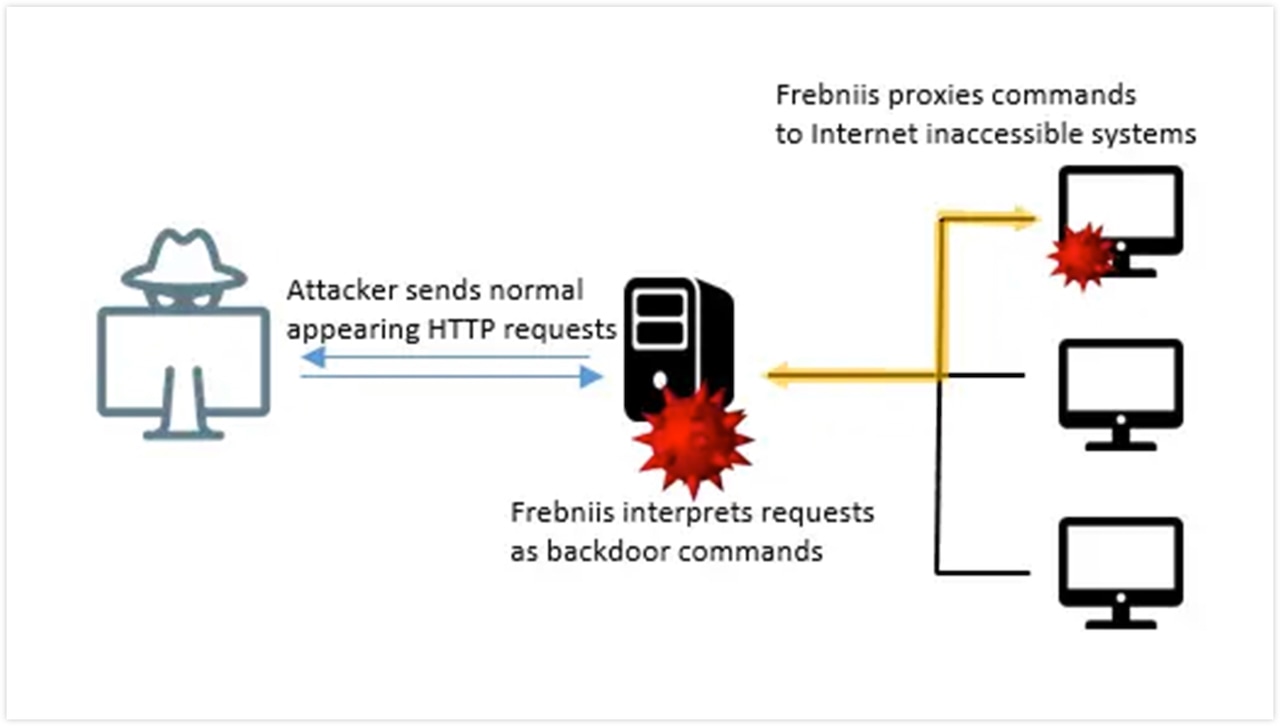

「Symantec」によれば、ハッカーはこのFREB機能を悪用しているとのこと。これにより、ネットワークの保護された領域に悪意のあるコードをこっそり紛れ込ませてリモートで実行したり、データを流出させることが可能になっているそうです。

これを可能にするマルウェアは、「Symantec」の研究者によって「Frebniis(フレブニース)」と名付けられました。同社によれば、「Frebniis」は、次に悪意のあるコードをIISプロセスのメモリに注入して実行させることによって、その実行を乗っ取るとのこと。

Frebniisの制作者は、WebクライアントからIISにHTTPリクエストが行われるたびに、iisfreb.dll内の特定の関数ポインタがiiscore.dllによって呼び出されることを突き止めました。この関数は通常、HTTPリクエストの内容がFailed Request Tracingのルールに一致するかどうかをチェックします。

Frebniisは、自身の悪意あるコードをIISプロセスのメモリに注入し、この関数ポインタを自身の悪意あるコードのアドレスに置き換えることで、この関数をハイジャックします。この乗っ取りポイントにより、Frebniisは、元の関数に戻る前に、IISサーバーへのすべてのHTTPリクエストを密かに受信し、検査することができます。

「Symantec」によれば、このタイプのマルウェアは「比較的ユニーク」で「珍しいタイプ」とのこと。ディスクにファイルを落とさず、メモリ上で直接実行するためステルス性に優れており、検出することも非常に難しいようです。

Frebniisは、IISのWebサーバーコードをハイジャックして変更することで、HTTPリクエスト処理の通常のフローを傍受し、特別にフォーマットされたHTTPリクエストを探すことができるようになります。これらのリクエストは、ステルスでリモートコード実行や内部システムへのプロキシを可能にします。システム上でファイルや不審なプロセスが実行されることはないため、Frebniisは比較的ユニークで、野放し状態で見られる珍しいタイプのHTTPバックドアとなっています。

テックメディア「Ars Technica」によれば、「Frebniis」を動作させるには、ハッカーはまずIISサーバーを実行しているWindowsシステムをハッキングする必要があるとのこと。「Symantec」はこれについては明かしておらず、「Frebniis」がどの程度広く使われているか、それがシステム上に存在するかを調べる方法も現時点では不明となっています。